Acceso remoto sobre un ASA (5525 con 9.8(4).20. Con cliente Anyconnect.

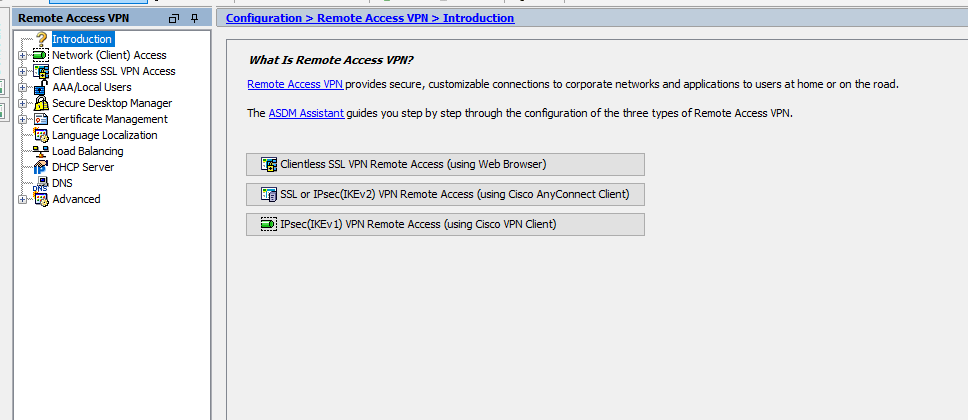

Desde -> Remote Access VPN -> SSL or OPSEC(IKEv2) VPN Remote Access (using Cico AnyConnect Client).

Nos vamos a -> Configuration -> Remote Access VPN -> Network (Client) Access -> AnyConnect Connection Profiles

Ojo con los interfaces en los que permites este tipo de conexion.

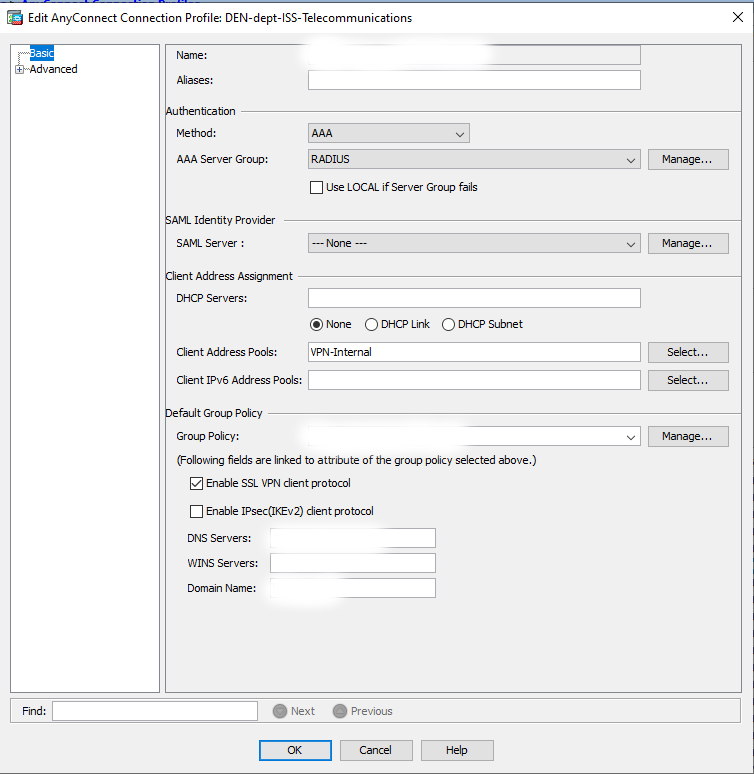

Creas un profile nuevo.

Client Address pool -> el direccionamiento que le vas a asignar.

Group policy -> Aquí es donde defines el «split tunnel»

Enable SSL VPN protocol -> en On.

Ahora en Advanced:

Authoritation -> cambialo a Radius (o a lo que uses).

Accounting -> cambialo a Radius (o a lo que uses).

Group Alias/Group URL -> para personalizar la url a la que te vas a conectar.

Después hay que añadir las reglas normales para permitir el acceso hacia donde quieras (origen tu client address pool).

Una vez que entras, puedes comprobar que te asigna los grupos correctos con show vpn-sessiondb anyconnect

debug webvpn anyconnect

Y listo … acceso remoto configurado.

Links interesantes:

http://resources.intenseschool.com/radius-series-part-2-anyconnect-vpn-with-radius-authentication/