Supongo que a estas alturas nadie se echara las manos a la cabeza con esta afirmación … Tener un firewall y no tener logs es como el que tiene un tío en Alcalá. Estos cacharros (como casi todos) necesitan una maquina externa para almacenar logs (que normalmente hay que pagar a parte). En nuestro caso … en fin … mejor no entrar en ese tema.

El caso es que necesito mover los logs a algún lado y poder tratarlos y ya que tengo montado un syslog remoto y tampoco tengo otro sitio donde moverlos … parece que le ha tocado la lotería.

Hasta aquí todo bien … pero … que logs muevo?

Encontré un documento con todos los tiops de logs que tienen estos cacharros.

https://www.cisco.com/c/en/us/td/docs/security/asa/syslog/b_syslog/syslogs-sev-level.html

Así que, por un lado tenemos los típicos logs de los equipos, llamemoslos «de sistemas» que los necesito para añadirlos a mi lista de checks diarios y por otro lado los típicos logs de un firewall, que también los necesito pero que con la herramienta que tengo ahora no me valen para demasiado, aunque a las malas siempre puedes buscar cosas a base de geps.

Otro documento interesante.

https://tools.cisco.com/security/center/resources/identify_incidents_via_syslog

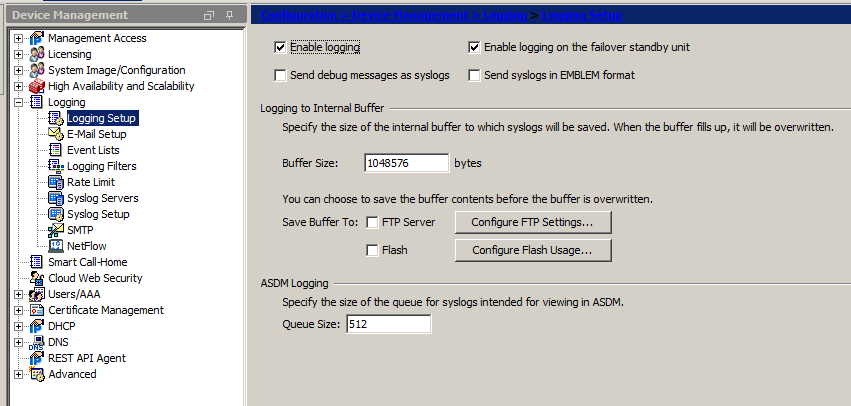

Pero vamos desde el principio, lo primero … tener el logging activado.

La opción de save buffer to ftp server también podría servirme, un ftp cualquiera con un logrotate … el caso es tener los ficheros para poder buscar cosas.

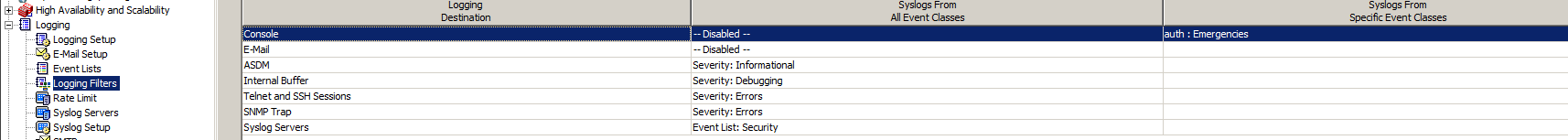

Ahora hay que decidir que eventos quieres que mande, y esto es lo complicado …

Device Management -> Logging -> event lists

Te creas un filtro y añades los «Event Class» en mi caso son:

ssl – Informational

vpnd – Notifications

auth – Notifications

vpn – Notifications

vpnc – Notifications

sys – Notifications

config – Notifications

ssl – Notifications

Y también puede ver los message ids (ver documento mas arriba).

Después te vas a logging filters y seleccionas lo que quieres que vaya hacia el syslog server (el que has definido antes).

Una vez definido, agregas tu syslog server (ojo con usar TCP)

Y, para acabar en device management -> logging -> syslog setup -> activa los timestamps.

Y listo … con eso debería ser suficiente.