Esto es algo que no me había pasado nunca. Supongamos N «oficinas» conectadas mediante una MPLS (lo normal) a un DataCenter. Cada oficina tiene su salida a Internet así que tiene su firewall. Ademas esos firewalls se usan como Backup en caso de caída de la MPLS.

Todos los firewalls de oficinas hacen una VPN en modo «Mesh» contra el que esta en el Datacenter.

Pongamos como ejemplo lo siguiente:

Oficina 1: 10.1.0.0/16

Oficina 2: 10.2.0.0/16

Oficina X: 10.x.0.0/16

El data center tiene la red 10.200.0.0/16

Así que, el dominio de encriptación de cada firewall es su correspondiente 10.x.0.0/16 y el del datacenter 10.200.0.0/16

¿Y que pasa ahora?. Que hay una maquina que monitoriza en la red 10.200.1.0 y que cuando hemos querido empezar a monitorizar los firewalls por sus patas internas, el cachondo hace caso al dominio de encriptación y lo saca por la VPN en vez de hacer caso a sus rutas (estáticas).

Encontré un tutorial en checkpoint para añadir exclusiones y supongo que (aun no me han dejado probarlo), si pongo como exclusion en cada firewall la maquina de monitorización, pasara de mandarla por la VPN y mirará su tabla de rutas, y lo mandara por la MPLS (que es lo que queremos).

El enlace en cuestión:

Lo que hay que hacer es, editar (antes hacer un backup) el fichero $FWDIR/lib/crypt.def (con un editor de texto plano (vi, notepad ++, ojo con el cambio de formato que te lo cargas).

El final del fichero tiene esta forma:

#ifndef NON_VPN_TRAFFIC_RULES

#define NON_VPN_TRAFFIC_RULES 0

#endif

Hay que modificarlo y dejarlo así:

#ifndef IPV6_FLAVOR (Da igual que no vayas a usar ipv6, hay que ponerlo)

#define NON_VPN_TRAFFIC_RULES (tus reglas)

#else

#define NON_VPN_TRAFFIC_RULES 0

#endif

Y ahora para crear las reglas, el formato es similar al del Fw monitor:

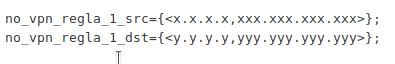

Por ejemplo, queremos que el trafico con origen x.x.x.x y destino y.y.y.y no vaya por la vpn

Así que (tus reglas) (y ojo con los paréntesis):

((src in no_vpn_regla_1_src) and (dst in no_vpn_regla_1_dst))

Ojo que la definición tiene que ir antes que todos los #ifndef

Hay bastantes ejemplos en el doc de checkpoint. Ya iré colgando los que vaya a usar (suponiendo que me dejen probar, que aun no esta claro).

Una vez que tengas el fichero terminado, grabas … entras con el dashboard y compilas la política.

Y ojo que este fichero cambia de versión, tienes que acordarte de grabarlo y sacarlo antes de actualizar … y después volver a ponerlo todo (el formato suele cambiar, no vale hacer copy&paste).

Otra cosa que sospecho es que tendré que cambiar el antispoof en los nodos para que también acepten trafico de la maquina de monitorización (pendiente de probar).

La verdad es que esta topologia de red (que me encontré así) es bastante rara.